国家互联网应急中心:近期“游蛇”黑产团伙活动频繁 伪造下载站植入木马

资讯科技5月23日消息,今日,国家互联网应急中心官方公众号发布了《关于“游蛇”黑产攻击活动的风险提示》。

其中提到,近期,CNCERT和安天联合监测到“游蛇”黑产团伙(又名“银狐”、“谷堕大盗”、“UTG-Q-1000”等)组织活动频繁,攻击者采用搜索引擎SEO推广手段,伪造Chrome浏览器下载站。

伪造站与正版官网高度相似,极具迷惑性,用户一旦误信并下载恶意安装包,游蛇远控木马便会植入系统,实现对目标设备的远程操控,盗取敏感数据等操作。

钓鱼网站示例1

钓鱼网站示例2

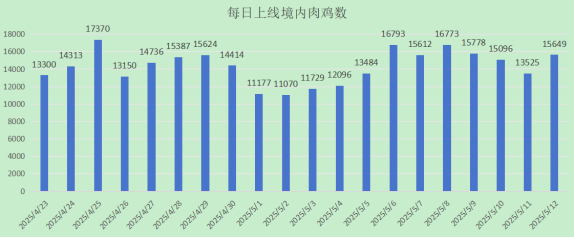

通过监测分析发现,国内于2025年4月23日至5月12日期间,“游蛇”黑产团伙使用的Gh0st远控木马日上线肉鸡数最高达到1.7万余台,C2日访问量最高达到4.4万条,累计已有约12.7万台设备受其感染。

据介绍,“游蛇”自2022年下半年开始频繁活跃至今,针对国内用户发起了大量攻击活动,以图窃密和诈骗。

该黑产团伙主要通过即时通讯软件(微信、企业微信等)、搜索引擎SEO推广、钓鱼邮件等途径传播恶意文件,其传播的恶意文件变种多、免杀手段更换频繁且攻击目标所涉及的行业广泛。

本次监测发现,攻击者搭建以“Chrome浏览器”为诱饵的钓鱼网站,诱导受害者从网站下载恶意安装包。

下载的恶意安装包

下载的恶意安装包是以“chromex64.zip”命名的压缩包文件,其中存在两个文件,chromex64.exe是一个文件解压程序,另一个是正常的dll文件,但文件名以日月年格式命名,疑似恶意程序更新日期。

恶意安装包中的文件

chromex64.exe运行后将默认在C:\Chr0me_12.1.2释放文件。

安装程序释放的文件

其中包含旧版本Chrome浏览器相关文件,由于该软件不是正常安装,导致浏览器无法正常更新。

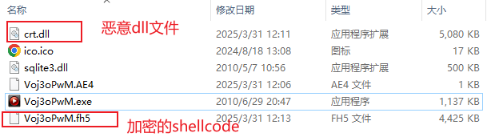

实际投放的恶意文件

同时会解压程序在桌面创建快捷方式,但快捷方式中实际初始运行的是本次活动投放的恶意文件,携带参数运行,不仅启动自身,还启动Chrome浏览器进程,以掩盖该恶意快捷方式功能。

国家互联网应急中心提醒广大网民强化风险意识,加强安全防范,避免不必要的经济损失,主要建议包括:

(1)建议通过官方网站统一采购、下载正版软件。如无官方网站建议使用可信来源进行下载,下载后使用反病毒软件进行扫描并校验文件HASH。

(2)尽量不打开来历不明的网页链接,不要安装来源不明软件。

(3)加强口令强度,避免使用弱口令,密码设置要符合安全要求,并定期更换。建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令。

(4)梳理已有资产列表,及时修复相关系统漏洞。

(5)安装终端防护软件,定期进行全盘杀毒。

(6)当发现主机感染僵尸木马程序后,立即核实主机受控情况和入侵途径,并对受害主机进行清理。